Leer en 11 minutos.

Este texto fue lamido por 143 almas esta semana.

Ingeniería Social significa comprender cómo funciona el comportamiento social humano y aplicar este conocimiento para lograr algún beneficio. Si alguna vez has visto a alguien simulando hablar por teléfono para escapar de una reunión, ya sabes de qué se trata. Este término nació dentro de la cultura hacker en los años 90 pero ha crecido hasta el punto de incorporarse al arsenal de técnicas de espionaje industrial/gubernamental.

La premisa detrás de la ingeniería social es que los humanos son, con diferencia, el eslabón más débil de cualquier sistema de seguridad. Entonces, antes de que un hacker ataque los sistemas, pasa mucho tiempo extrayendo toda la información útil que puede sobre su objetivo, hasta el punto de que muchas veces ni siquiera necesita herramientas tecnológicas para obtener los secretos que estaba buscando. Por tanto, un ingeniero social es básicamente alguien que sabe acechar como un profesional.

De hecho, uno de los hackers más famosos de todos los tiempos tenía como principal habilidad la buena conversación. Kevin Mitnick, con talento para el engaño, engañó a empresas como Nokia y Samsung e incluso al FBI. Comenzó su carrera haciéndose pasar simplemente por empleados de compañías telefónicas para convencer al operador de que hiciera llamadas gratis, pero sus técnicas avanzaron hasta el punto de infiltrarse en empleados de grandes corporaciones con el objetivo de extraer información. Entre otros genios del engaño podemos mencionar al neoyorquino Frank Abagnale Jr y al brasileño Marcelo Nascimento da Rocha.

Pero antes que nada debemos tener en cuenta que muchas veces, aunque no siempre, el ingeniero social es un delincuente. Esto se debe a que tiende a recurrir al fraude, la impostura y la falsedad ideológica para conseguir lo que quiere. Muchos ingenieros sociales están clasificados como malversadores. En estos casos la pena es de prisión de 1 a 5 años además de la multa. Por otro lado, comprender las técnicas utilizadas es importante tanto para protegerse como para pensar en las posibilidades de utilizarlas de otras formas. Vayamos hacia ellos.

Búsqueda anterior

El primer paso es hacer un escaneo y aprender todo lo que puedas sobre el objetivo. Este objetivo puede ser una persona o una organización. Si se trata de una organización, el primer paso es conocerla visitando su página web y contactando con sus miembros. Pero en cualquier caso, la verdadera ingeniería social ocurre con los seres humanos. Así que la mayor parte de las investigaciones previas se centrarán en descubrir quiénes son los miembros importantes de este colectivo y luego profundizar en ellos.

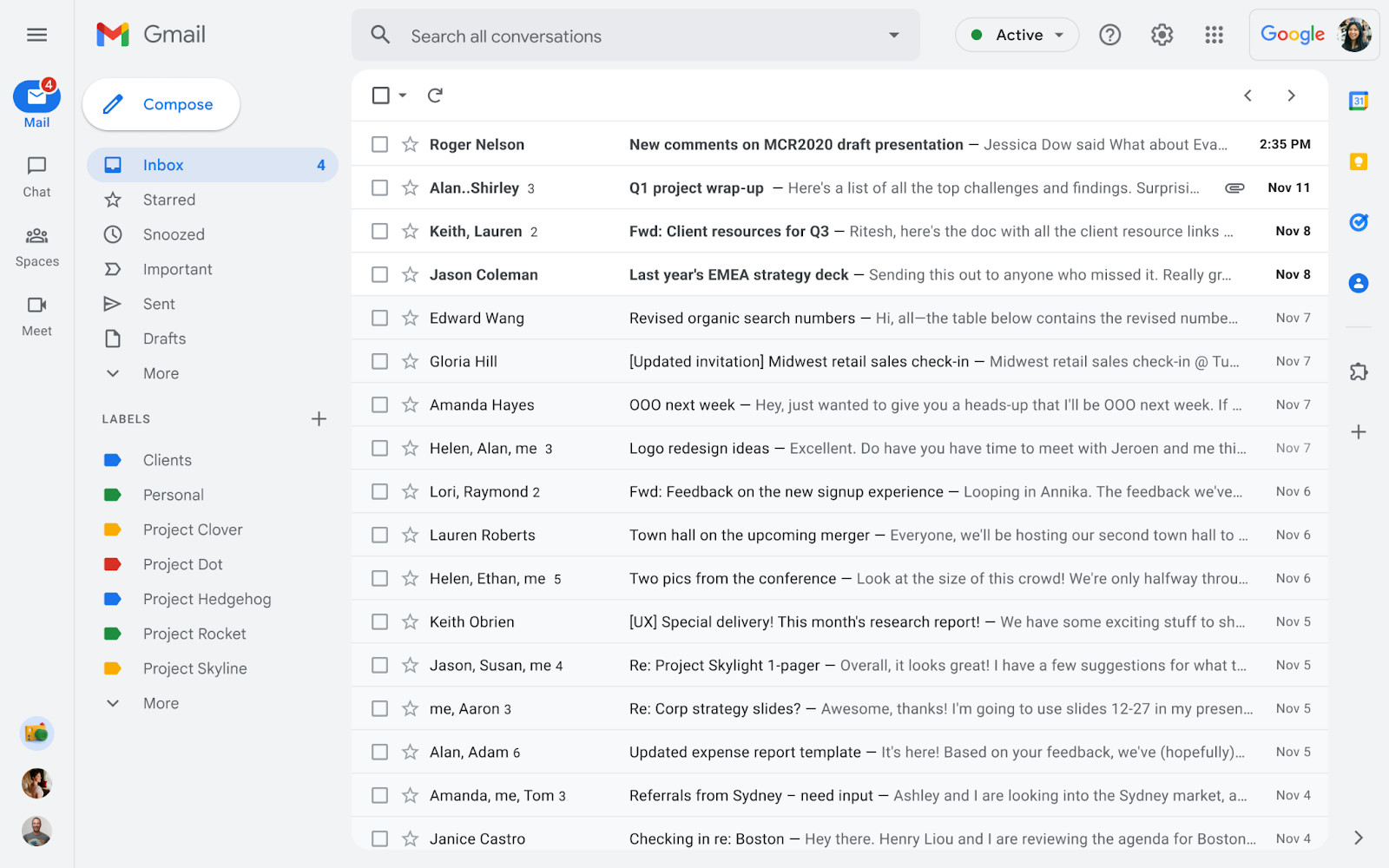

Redes Sociales

Las redes sociales facilitan mucho la vida de los ingenieros sociales. Puedes saber mucho sobre una persona simplemente mirando su perfil público. La primera regla es nunca acechar en público, por ejemplo en tu entorno laboral o educativo. No te limites a una sola red social, una persona puede estar más presente en Instagram, otra en Twitter. Además, cada red tiene información diferente que transmitir:

- Twitter – Personalidad, visión política.

- Instagram – Intereses personales

- Facebook – Vida personal, lazos familiares.

- Linkedin – Situación profesional, contactos profesionales, empresas para las que trabajó

Recuerda comprobar no sólo los datos publicados, sino especialmente las relaciones con otras personas, seguidores y conexiones interpersonales existentes. Enumerar los contactos más participativos que generalmente son familiares y personas cercanas.

Buscar sitios web

Además de las redes sociales, algunos sitios web pueden ofrecer mucha información relevante. Google por sí solo puede decir mucho sobre la historia y la presencia en línea de una persona, sin mencionar los boletines oficiales y la prensa. Pero no busques sólo el nombre de la persona. La búsqueda de correo electrónico, por ejemplo, puede revelar sitios web, foros donde está registrada la persona y quejas que haya podido realizar en sitios web de servicios.

Además de Google, otros sitios pueden ofrecer información adicional:

- Direcciones e información pública (nombre completo, dirección, CPF, familiares, vecinos) http://tudosobretodos.se/

- Antecedentes criminales http://www.ssp.sp.gov.br/servicos/atestado.aspx

- Análisis de crédito http://www.consumidorpositivo.com.br/consulta-cpf-gratis/

Búsqueda de materiales

Otro ataque de ingeniería social se lleva a cabo mediante la investigación de materiales, que es la adquisición de todo el material que pueda contener información relevante sobre el objetivo y generalmente comienza con un buen vistazo a las redes sociales y la presencia en línea de la persona. En este caso se recopilan nombres de personas importantes, fechas de nacimiento, direcciones y otros datos personales.

La basura también es una gran fuente de información. Es muy común que las personas tiren a la basura trozos de papel con contraseñas después de haberlas memorizado o anotadas en sus diarios personales. En las empresas, los residuos pueden contener información sobre proveedores, empleados, activos y sistemas utilizados. Por supuesto, lo mismo ocurre con los residuos electrónicos cuando se pueden recuperar del contenedor de reciclaje.

En el caso de las personas, esto incluye:

- correspondencia

- Cuentas por pagar

- Notas fiscales

- Anotaciones

- Copias de documentos

- Mensajes telefónicos

- Etiquetas de revistas de suscripción

Para empresas tenemos adicionalmente:

- Informes anuales

- Lista de pagos

- organigramas

- diagramas de flujo

- Lista de extensiones/teléfonos

Ataques de ingeniería social

Hasta ahora, el ingeniero social ha hecho todo lo posible para aprender todo lo que puede sobre su objetivo. En el caso de empresas y organizaciones de mayor tamaño, ya debes saber que este es el depositario de la información que buscas. Después de determinar cuál es la información relevante y quiénes son las personas con esta información, es hora de pensar en los medios para extraer esta información. Los siguientes ataques tienen precisamente este objetivo.

Imposición

La técnica de infiltración no es exactamente un tipo de ataque, sino un facilitador de ataques posteriores. Consiste en crear un sentimiento de confianza por parte del objetivo. En general, implica integrarse con el objetivo para ganar seguridad o desinterés/negligencia, protegiendo siempre que sea posible la verdadera identidad del atacante. Una persona que aparece de la nada y pide información es algo muy diferente y mucho más sospechoso que una persona que aparece y después de mucha interacción “por casualidad” necesita información relevante.

La infiltración, cuando es eficaz, no tiene por qué llevar mucho tiempo. Un caso clásico es el de un cliente falso que llama y elogia el extraordinario servicio recibido. De hecho, fue una experiencia tan buena que me gustaría enviarle una carta de agradecimiento. Una infiltración rápida y mucho más eficaz que llamar a la tienda de la nada y preguntar el nombre completo y la dirección del encargado.

Con estos datos en la mano, puede ganarse aún más la confianza de otro miembro de la red. Vea el ejemplo dado por Mitnick en su libro “El arte de engañar”.

“Gracias por llamar a Studio Video. Mi nombre es Ginny, ¿puedo ayudarte?

“Hola, Ginny”, dijo la persona que llamó con voz entusiasta, como si hablara con Ginny todas las semanas. “Este es Tommy Allison, gerente de la tienda 863, Forest Park. Tenemos

Un cliente aquí que quiere alquilar Rocky 5 y no tenemos copias. Tu puedes

¿Comprueba si tienes uno?

Después de unos momentos volvió al teléfono y confirmó: “Sí, tenemos tres copias”.

"Muy bien. Veré si quiere venir. Mira, gracias. Si necesitas cualquier ayuda

de nuestra tienda. Simplemente llama y pide hablar con Tommy. Estaré encantado de ayudar

como puedas”.

Tres o cuatro veces durante las siguientes semanas, Ginny recibió llamadas de Tommy preguntándole

ayuda con una cosa u otra….

Con el tiempo, migró a una conversación informal, preguntando sobre el clima y comentando trivialidades al cajero del otro lado. Veremos más sobre este tipo de teatro más adelante en este artículo. Estos son algunos de los métodos de suplantación remota que se utilizan para ganarse la confianza de las víctimas.

Para la gente:

- Haciéndose pasar por uno de los proveedores de servicios (compañía telefónica, internet, etc.)

- Fingir interés romántico o personal.

- Fingir ser de RR.HH. de una empresa interesada en contratar a la persona

- Finge ser un nuevo vecino

- Fingir ser un nuevo miembro del grupo en el que participa (iglesia, club, etc.)

Para organizaciones:

- Haciéndose pasar por compañero de trabajo (grandes empresas)

- Haciéndose pasar por una consultora importante (pequeñas empresas)

- Pretender ser un representante de la autoridad legal.

- Fingir ser un cliente que necesita ayuda.

- Fingir ser empleado de un proveedor.

- Finge ser alguien de alto nivel

- Hacerse pasar por familiar de un colega en caso de emergencia

- Haciéndose pasar por un nuevo empleado pidiendo ayuda.

Páginas web

Otra forma de obtener información es a través de correos electrónicos falsos o formularios en Internet ofreciendo regalos, premios y promociones. De esta forma, generalmente es posible obtener datos como CPF, DNI, número de teléfono, perfiles de redes sociales y, en algunos casos, incluso números de tarjetas de crédito. No es necesario ofrecer más que un interesante regalo o descuento para obtener esta y otra información.

Otra herramienta utilizada es la conocida como Evil twin o Evil Twin. Consiste en crear correos electrónicos y sitios web falsos que pretenden ser sitios web que la gente conoce y en los que confían y que los llevan a una página de inicio de sesión falsa que en realidad reconoce la información antes de dirigirlos al sitio web real. Los profesionales de la industria crean sus propios gemelos malvados, pero sitios como https://xploitz.net Proporciona herramientas que le permiten emular entradas de redes sociales y servicios de correo electrónico famosos.

Ataque telefónico

Un ataque telefónico típico implica hacerse pasar por alguien para obtener acceso a información restringida. Si ya conoces la cultura y organización de una empresa, simplemente puedes llamar haciéndote pasar por alguien de otro sector y solicitar la información que necesitas. ¿Recuerda el ejemplo de administrador falso que se dio arriba? Un día él, en el ejemplo de Mitnick, parecía un poco más estresado:

Él preguntó: ¿Tienen problemas con sus computadoras?

"No". Respondió Ginny. "¿Por qué?"

"Alguien chocó su auto contra un teléfono público y la gente de la compañía telefónica dijo que gran parte de la ciudad perderá sus teléfonos y conexión a Internet hasta que solucionen el problema".

"Ah no. ¿El hombre resultó herido?

“Lo llevaron en una ambulancia. De todos modos, ¿podrías ayudarme?

Tengo un cliente tuyo aquí que quería alquilar El Padrino II y no tiene su tarjeta. ¿Podrías verificar esta información por mí?

"Sí, por supuesto."

Tommy dio el nombre y la dirección del cliente y Ginny lo encontró en la computadora.

Tommy el número de cuenta.

"¿Tiene alguna devolución que hacer o un saldo adeudado?", Preguntó Tommy.

“No aparece nada”

“Muy bien, genial. Le abriré una cuenta aquí manualmente y lo colocaré en nuestra base de datos más tarde, cuando las computadoras vuelvan a funcionar. Quiere pagar con la tarjeta Visa que usa en su tienda y tampoco la tiene. ¿Cuál es su número de tarjeta y fecha de vencimiento?

“Ella también proporcionó esta información. Tommy le agradeció: “mira, gracias por tu ayuda. Hablaré contigo más tarde y colgó”.

Pero no todas las suplantaciones tienen por qué ser complicadas. A menudo, una vez que se ha dedicado tiempo a la técnica de infiltración, lo único que queda es pedir información con naturalidad. Es parte de la naturaleza humana confiar en nuestros colegas, si su solicitud no es absurda la información le será transmitida con tranquilidad.

Un ejemplo clásico es llamar a un empleado de una gran corporación y hacerse pasar por el administrador del sistema para explicarle que hubo un problema con su cuenta. Se le pide a la víctima que cierre la sesión y vuelva a iniciarla en su estación de trabajo. El empleado enfatiza que no parece haber nada malo, por lo que después de varios intentos el falso administrador comienza a verse frustrado y solicita la contraseña del usuario para poder verificar el problema con la cuenta. Después de un poco más de teatro, se informa al empleado que el problema se ha resuelto.

Otro ejemplo típico es el que utilizan los delincuentes para robar información de tarjetas de crédito. El ladrón llama a la persona y le explica que es de su proveedor de tarjeta y que recientemente se han realizado varias compras sospechosas con su tarjeta. Luego, el falso operador comienza el ataque brindando cierta información sobre la víctima, como si quisiera confirmar algunos datos como el nombre, la dirección y el número de seguro social y otra información que puede obtenerse mediante una investigación previa. Luego intenta confirmar algunas compras ficticias. Cuando la persona explica que no compró un televisor online, el falso empleado luego dice que tendrá que confirmar algunos datos como el número de tarjeta y la fecha de vencimiento u otra información que desee. Como forma de crueldad, se le puede pedir a la persona que destruya su tarjeta y decirle que le enviarán una nueva por correo.

Ataque cara a cara

El último recurso del ingeniero social es la suplantación en vivo. En realidad, implica visitar el entorno de la persona que está siendo atacada. El ingeniero social debe ser un buen actor. Debe ponerse en contacto ya sea por correo electrónico, teléfono o redes sociales y poder hacerse pasar por otra persona. Debes tener el talento para poder personificar a un cliente potencial o CEO y poder interpretar varias edades, niveles de madurez, contextos culturales y géneros. La forma más sencilla de suplantación en vivo es vestir ropa informal, tomar una carpeta y un bolígrafo y tocar el timbre de la persona haciéndose pasar por una investigación para el IBOPE o el IBGE. Si la víctima es una persona conocida, en estos casos será necesario contratar a alguien para que haga la investigación por usted.

Muchas empresas, por ejemplo, contratan asesores de empresas famosas y en estos casos un traje es suficiente para convencer a la mayoría de la gente. Un uniforme y una insignia pueden ser otro buen enfoque según el caso. Este ataque es particularmente efectivo en medianas y pequeñas empresas. Además, las contraseñas genéricas y la información de uso interno a menudo se pueden ver en pizarras o notas que son fáciles de ver una vez que estás dentro.

Surf de hombro

Este ataque no tiene ningún misterio, pero sólo está disponible después de un ataque en persona exitoso o si estás atacando a la organización a la que realmente perteneces. Simplemente consiste en observar a la víctima ingresar su información personal en un sistema, incluidas las contraseñas de las tarjetas y los PIN de las tarjetas de crédito. La idea de este tipo de enfoque es que las personas, especialmente en un entorno corporativo, generalmente tienden a evitar los conflictos y así no cuestionar las intenciones de otros empleados. Rara vez alguien cuestiona y se queja cuando necesita ingresar su nombre de usuario y contraseña personales en presencia de otra persona. Para evitar un entorno hostil, la gente supone que las intenciones del atacante son benignas.

Lo mismo ocurre con lo que se dice. Un hombre sabio puede oír las ganancias en el viento, dice un antiguo proverbio árabe. De hecho, en muchos casos basta con buen oído y paciencia para obtener información relevante. En casos de ataques internos provenientes de empleados dentro de las organizaciones, no es difícil escuchar, por ejemplo, a empleados insatisfechos decir algo que podría perjudicar a sus superiores. Es importante, sin embargo, saber leer el discurso entre líneas.

Conclusión

Los métodos de ingeniería social siempre están disponibles. No existe tecnología capaz de controlarlos ya que el elemento humano siempre está presente en su fragilidad. Con ellas podrás descubrir todo sobre una persona, incluidos sus secretos íntimos, contraseñas personales y datos bancarios. Nadie está completamente a salvo.