Este texto foi lambido por 515 almas esse mês

Engenharia Social significa entender o funcionamento do comportamento social humano e aplicar esse conhecimento para conseguir algum benefício. Se você já viu alguém fingindo falar no telefone para escapar de uma reunião já sabe do que se trata. Esse termo nasceu dentro da cultura hacker nos anos 90 mas que cresceu a ponto de ser incorporado no arsenal de técnicas da espionagem industrial/governamental.

A premissa por trás da engenharia social é a de que os seres humanos são, de longe, o elo mais fraco de qualquer sistema de segurança. Assim antes de um hacker fazer qualquer ataque aos sistemas passa um bom tempo garimpando todas as informações úteis que conseguir sobre seu alvo ao ponto de muitas vezes nem precisar de ferramentas tecnológicas para conseguir os segredos que procurava. Sendo assim um engenheiro social é basicamente alguém que sabe stalkear como um profissional.

De fato um dos hackers mais famosos de todos os tempos tinha como principal habilidade a boa conversa. Kevin Mitnick com talento para a dissimulação enganou empresas como Nokia e Samsung e até o FBI. Ele começou sua carreira simplesmente se fazendo passar por funcionários de empresas de telefonia para convencer a telefonista a fazer ligações gratuitas mas suas técnicas foram avançando ao ponto de infiltrar funcionários em grandes corporações afim de extrair informações. Entre outros gênios da trapaça podemos citar o nova yorquino Frank Abagnale Jr e o brasileiro Marcelo Nascimento da Rocha.

Mas antes de tudo devemos ter em mente que muitas vezes, mas nem sempre, o engenheiro social é um criminoso. Isso porque ele tende a apelar para fraude, impostura e falsidade ideológica para conseguir o que quer. Muitos engenheiros sociais são enquadrados como estelionatários. Nesses casos a pena é de reclusão de 1 a 5 anos além da multa. Por outro lado entender as técnicas utilizadas é importante tanto para se proteger como para pensar nas possibilidades de usá-las de outro modo. Vamos a elas.

Pesquisa Prévia

O primeiro passo é fazer uma varredura e conhecer tudo o que puder sobre o alvo. Esse alvo pode ser uma pessoa ou uma organização. Se for uma organização, o primeiro passo é conhecer ela por meio de uma visita ao seu site e contato com seus integrantes. Mas seja como for a verdadeira engenharia social se dá com seres humanos. Então a maior parte da pesquisa prévia será focada em descobrir quais são os membros importantes desta coletividade e em seguida se aprofundar neles.

Redes Sociais

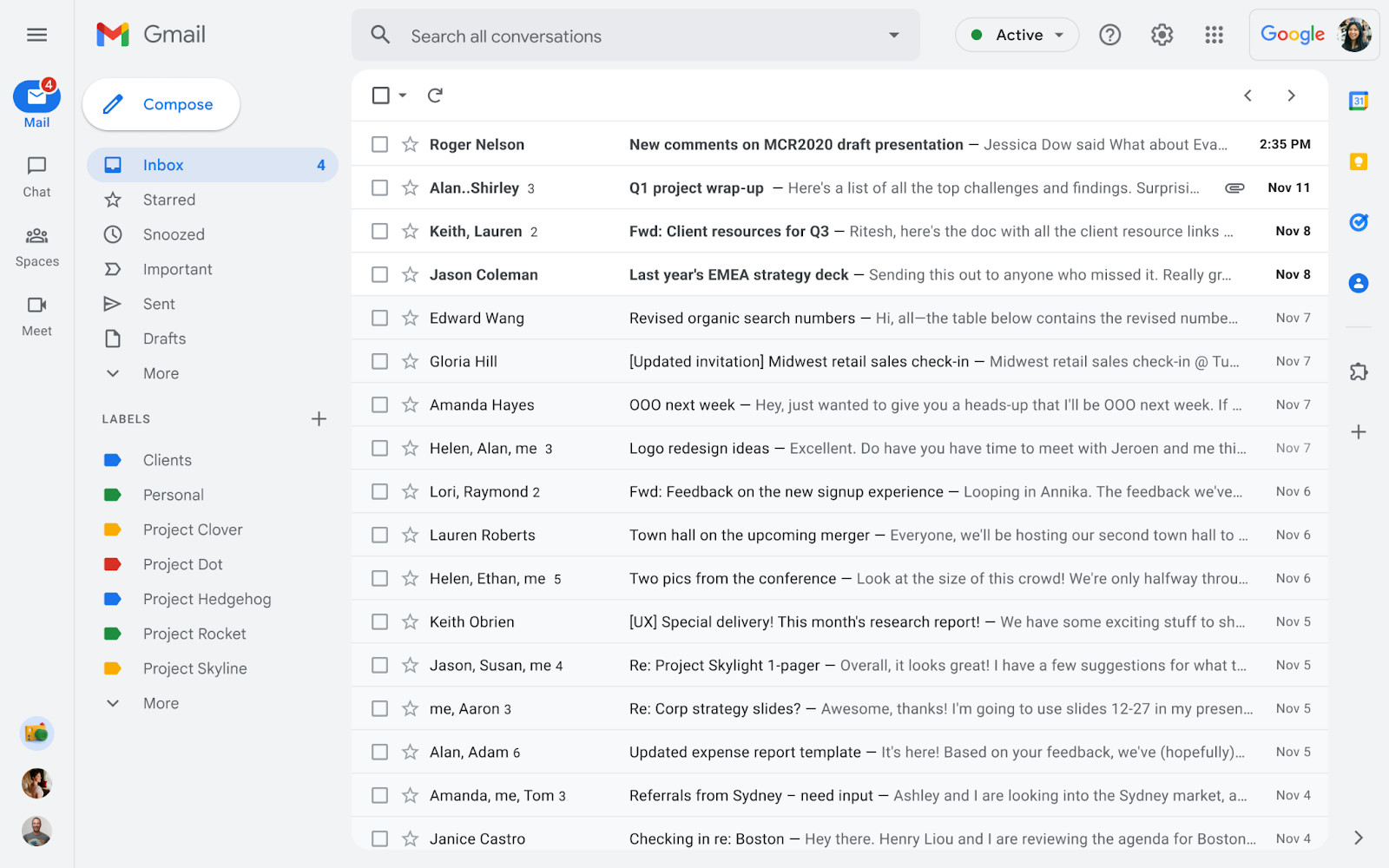

As redes sociais facilitam muito a vida dos engenheiros sociais. É possível conhecer muito de uma pessoa simplesmente xeretando seu perfil público. A primeira regra é nunca stalkear em público, por exemplo no seu ambiente de trabalho ou educacional. Não se limite a uma única rede social, uma pessoa pode ser mais presente no instagram, outra no twitter. Além disso cada rede tem informações diferentes para passar:

- Twitter – Personalidade, visão política

- Instagram – Interesses pessoais

- Facebook – Vida pessoal, laços parentescos

- Linkedin – Situação profissional, contatos profissionais, empresas em que trabalhou

Lembre-se de verificar não só os dados publicados, mas especialmente os relacionamentos com outras pessoas, seguidores e conexões interpessoais existentes. Liste os contatos mais participativos que geralmente são familiares e pessoas mais íntimas.

Sites de Pesquisa

Além das redes sociais alguns sites podem oferecer muitas informações relevantes. O Google sozinho pode falar muito sobre a história e presença online de uma pessoa, sem falar de menção em diários oficiais e na imprensa. Mas não se limite a buscar o nome da pessoa. Buscar se email por exemplo pode revelar sites, fóruns em que a pessoa está registrada e reclamações que ela possa ter feito em sites de serviços.

Além do google outros sites podem oferecer informações complementares:

- Endereços e informações públicas (nome completo, endereço, CPF, parentescos, vizinhos) http://tudosobretodos.se/

- Antecedentes criminais http://www.ssp.sp.gov.br/servicos/atestado.aspx

- Análise de crédito http://www.consumidorpositivo.com.br/consulta-cpf-gratis/

Pesquisa Material

Outro ataque de engenharia social é feito pela pesquisa material que é a aquisição de todo material que pode conter informações relevantes do alvo e geralmente se inicia com uma boa espiada nas redes sociais e na presença online da pessoa. Nesse caso se coleta nomes de pessoas importantes, datas de nascimento, endereços e outros dados pessoais.

O lixo também é uma grande fonte de informações. É muito comum pessoas jogarem fora pedaços de papel com senhas depois de term memorizado ou passado para as agendas pessoais. Em empresas o lixo pode conter informações sobre fornecedores, funcionários, patrimônio e sistemas usados. O mesmo é claro vale para o lixo eletrônico quando pode ser recuperado da lixeira.

No caso de pessoas isso inclui:

- Correspondências

- Contas a pagar

- Notas fiscais

- Anotações

- Cópias de documentos

- Recados telefonicos

- Etiquetas de revistas de assinatura

Para empresas temos adicionalmente:

- Relatórios anuais

- Lista de pagamentos

- Organogramas

- Fluxogramas

- Lista de ramais/telefones

Ataques de engenharia social

Até aqui o engenheiro social fez o máximo para conhecer tudo o que puder sobre seu alvo. No caso das empresas e organizações maiores ele já deve saber é o depositário das informações que procura. Após determinar quais são as informações relevantes e quem são as pessoas com essas informações é hora de pensar nos meios para se extrair esses dados. Os ataques a seguir tem justamente este objetivo.

Inflitração

A técnica da infiltração não é propriamente um tipo de ataque, mas um facilitador para os ataque seguintes. Consiste em criar a sensação de confiança por parte do alvo. Em geral envolve integrar-se a ao alvo de modo a ganhar segurança ou desinteresse/negligência, sempre que possível protegendo a verdadeira identidade do atacante. Uma pessoa surgir do nada é pedir uma informação é algo bem diferente e muito mais suspeito do que uma pessoa surgir e depois de muita interação ela “por acaso” precisar de uma informação relevante.

A infiltração, quando eficaz não precisa ser demorada. Um caso clássico é a do falso cliente que liga elogiando um atendimento extraordinário que teve. De fato uma experiência tão boa que gostaria de enviar uma carta de agradecimento. Uma infiltração rápida e muito mais eficiente do que ligar para a loja do nada e pedir o nome completo e endereço do gerente.

De posse desses dados ele pode ganhar ainda mais confiança de uma outra filiar da rede. Veja o exemplo dado por Mitnick em seu livro “A Arte de Enganar”

“Obrigada por ligar para a Studio Video. Meu nome é Ginny, posso ajudar?”

“Oi, Ginny”, disse o interlocutor com voz entusiasmada, como se ele falasse com Ginny todas as semanas. “Aqui é Tommy Allison, gerente da Loja 863, Forest Park. Temos

um cliente aqui que quer alugar Rocky 5 e estamos sem nenhuma cópia. Você pode

verificar se vocês têm uma?”

Após alguns momentos ela voltou ao telefone e confirmou: “Sim, temos três cópias.”

“Muito bem. Vou ver se ele quer passar aí. Olha, obrigado. Se precisar de alguma ajuda

da nossa loja. é só ligar e pedir para falar com Tommy. Vou ficar feliz em ajudar

como puder.”

Três ou quatro vezes nas próximas semanas Ginny recebeu ligações de Tommy pedindo

ajuda com uma ou outra coisa….

Com o tempo ele migrou para conversa informal perguntando sobre o tempo e comentando trivialidades para o caixa do outro lado. Veremos mais sobre esse tipo de teatro mais a frente neste artigo. Estes são alguns dos métodos personificação remota usados para se ganhar confiança das vítimas.

Para pessoas:

- Fingir ser uma das prestadora de serviços (empresa telefônica, internet, etc..)

- Fingir interesse romântico ou pessoal

- Fingir ser do RH de uma empresa interessada em contratar a pessoa

- Fingir ser um vizinho novo

- Fingir ser um membro novo do grupo que participa (igreja, clube, etc.)

Para organizações:

- Fingir ser um colega de trabalho (empresas grandes)

- Fingir ser de uma consultoria importante (empresas pequenas)

- Fingir ser um representante de autoridade legal

- Fingir ser um cliente que precisa de ajuda

- Fingir ser um empregado de um fornecedor

- Fingir ser alguém da alta hierarquia

- Fingir ser um parente de um colega em emergência

- Fingir ser um empregado novo que solicita ajuda

Websites

Uma outra forma de se conseguir informações é por meio de emails falsos ou formulários na internet oferecendo brindes, prêmios e promoções. Assim geralmente é possível conseguir dados como CPF, RG, Telefone, perfis em redes sociais e em alguns casos até números de cartão de crédito. Não é necessário mais do que oferecer um brinde ou desconto interessante para conseguir estas e outras informações.

Outra ferramenta utilizada é conhecida como Evil twin ou Gêmeo Maligno. Consiste na criação de emails e sites falsos que se passam por sites que a pessoa conhece e confia e que lhes leve a uma falsa página de login que na verdade reconhe informações antes de direcionar ao site verdadeiro. Os profissionais do ramo criam seus próprios gêmeos malignos, mas sites como https://xploitz.net fornecem ferramentas que permitem emular entradas de redes sociais e serviços de email famosos.

Ataque por telefone

Um típico ataque por telefone envolve a ideia de se fazer passar por alguém para ter acesso a informações restritas. Se você já conhece a cultura e organização de uma empresa pode simplesmente ligar se passando por alguém de outro setor e solicitar as informações que precisa. Lembra do exemplo do falso gerente dado acima? Um dia ele, no exemplo de Mitnick soando um pouco mais estressado:

Ele perguntou: Vocês estão tendo problemas com seus computadores?”

“Não”. Ginny respondeu. “Por quê?”

“Alguém bateu o carro contra um telefone público e o pessoal da empresa de telefonia disse que grande parte da cidade vai perder seus telefones e conexão com a Internet até eles resolverem o problema.”

“Ah, não. O homem se machucou?”

“Eles o levaram em uma ambulância. De qualquer maneira, você poderia me ajudar?

Tenho um cliente seu aqui que queria alugar O poderoso chefão II e está sem o cartão. Você poderia verificar essas informações para mim?”

“Sim, é claro.”

Tommy deu o nome e endereço do cliente e Ginny o encontrou no computador, Ela deu

a Tommy o número da conta.

“Ele tem alguma devolução a fazer ou saldo devedor?, tommy perguntou.

“Não consta nada”

“Muito bem, ótimo. Vou abrir uma conta para ele aqui a mão e o coloco no nosso banco de dados mais tarde quando os computadores voltarem a funcionar. Ele quer pagar com o cartão Visa que ele usa na sua loja e também está sem ele. Qual é o número do seu cartão e dada de vencimento?

“Ela também forneceu essas informações. Tommy agradeceu: “olha obrigado pela ajuda. Falo com você depois, e desligou.”

Mas nem toda personificação precisa ser complicada. Muitas vezes, uma vez que você tenha dedicado tempo a técnica da infiltração basta agora pedir as informações de modo natural. É da natureza humana confiar em nossos colegas, se seu pedido não for nenhum absurdo as informações serão tranquilamente passadas para você.

Um exemplo clássico é ligar para um funcionário de uma grande corporação e fazer se passar pelo administrador de sistema explicando que houve um problema com sua conta. A vítima é solicitada a deslogar e relogar sua estação de trabalho. O empregado enfatiza que não parece haver nada errado então depois de várias tentativas o falso administrador começa a parecer frustrado e pede a senha do usuário para que possa verificar o problema com a conta. Após mais um pouco de teatro o empregado é informado que o problema foi resolvido.

Outro exemplo típico é usado por criminosos para roubar informações de cartão de crédito. O ladrão liga para a pessoa e explica que é da operadora do seu cartão e que recentemente várias compras suspeitas foram feitas com o seu cartão. O falso operador então inicia o ataque dando algumas informações da vítima como se quisesse confirmar alguns dados como nome, endereço e cpf e outras informações que podem ser adquiridas por pesquisa prévia. Então ele tenta confirmar algumas compras fictícias. Quando a pessoa explica que não comprou um televisor pela internet o falso funcionário então diz que terá que confirmar algumas informações como número do cartão e data de expiração ou outra informação que desejar. Como requinte de crueldade a pessoa pode ser solicitada a destruir seu cartão e informada que um novo será enviado por correio.

Ataque presencial

O último recurso do engenheiro social é a personificação ao vivo. Ela envolve a visita real ao ambiente da pessoa que está sendo atacada. O engenheiro social deve ser um bom ator. Ele deve entrar em contato seja por e-mail, telefone ou redes sociais e conseguir se fazer passar por outra pessoa. Deve ter talento para conseguir se fazer passar por cliente em potencial ou CEO e saber interpretar várias idades, níveis de maturidade, contextos culturais e gêneros. A forma mais simples de personificação ao vivo é vestir uma roupa social, pegar uma prancheta e caneta e tocar a campainha da pessoa fingindo estar fazendo uma pesquisa para o IBOPE ou IBGE. No caso da vítima ser uma pessoa conhecida será necessário nesses casos a contratação de alguém para fazer a pesquisa para você.

Muitas empresas por exemplo recebem consultores de empresas famosas e nestes casos um terno basta para convencer a maioria das pessoas. Um uniforme e um crachá pode ser outra boa abordagem dependendo do caso. Este ataque é particularmente eficaz em médias e pequenas empresas. Além disso muitas vezes senhas genéricas e informações de uso interno podem ser vistas em lousas ou anotações fáceis de ver uma vez que você esteja dentro.

Shoulder Surfing

Não há mistério nesse ataque, mas ele só está disponível depois de um ataque presencial bem sucedido ou se você está atacando a própria organização a qual de fato pertence. Ele consiste em simplesmente assistir a vítima incluir em algum sistema suas informações pessoais, inclusive senhas de cartão e PIN de cartão de crédito. A ideia deste tipo de aproximação é que as pessoas, especialmente em ambiente corporativo, geralmente tendem a evitar conflitos e assim não questionam as intenções de outros funcionários. Raramente alguém questiona e reclama quando precisa entrar com seu usuário e senha pessoal na presença de outra pessoa. Para evitar um ambiente hostil as pessoas assumem que as intenções do atacante são benignas.

O mesmo vale para o que é dito. Um homem sábio pode ouvir o lucro no vento diz um antigo provérbio árabe. Realmente em muitos casos basta um bom ouvido e paciência para conseguir informações relevantes. Nos casos de ataques internos vindo de funcionários de dentro das organizações não é difícil escutar por exemplo funcionários insatisfeitos falando algo que pode prejudicar seus superiores. É importante contudo saber ler o discurso nas entrelinhas.

Conclusão

Os métodos da engenharia social estão sempre a disposição. Não há tecnologia capaz de controlá-las pois o elemento humano sempre está presente em sua fragilidade. Com eles você pode descobrir tudo sobre uma pessoa, incluindo seus segredos íntimos, senhas pessoais e dados bancários. Ninguém está completamente a salvo.

Alimente sua alma com mais:

Conheça as vantagens de assinar a Morte Súbita inc.